Um dos golpes que mais crescem em 2025 é o uso da técnica conhecida como ClickFix, combinada com kits de phishing prontos, como o IUAM ClickFix Generator. Em vez de simplesmente mandar um anexo malicioso, o atacante convence a vítima a copiar e executar o próprio comando que instala o malware, o que complica bastante a detecção por soluções de segurança tradicionais.

O que é ClickFix?

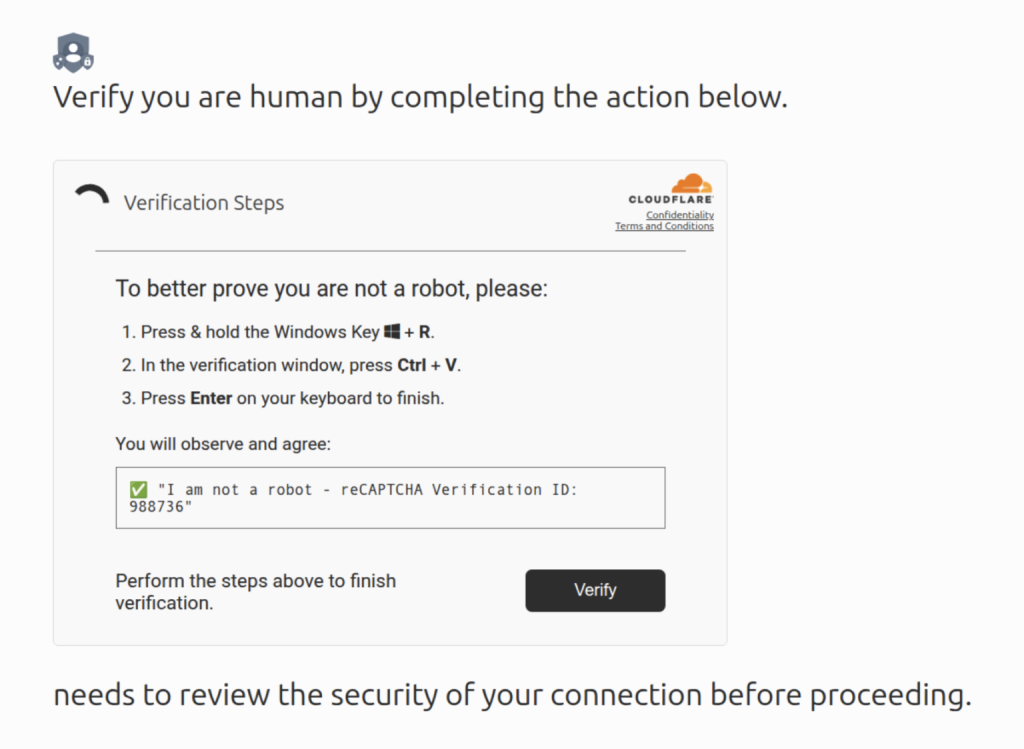

ClickFix é uma técnica de engenharia social em que o atacante conduz o usuário até uma página aparentemente legítima (verificação de navegador, checagem de segurança, atualização do sistema, etc.) e o orienta a executar um comando manualmente, por exemplo colando algo no Win+R, Prompt de Comando ou Terminal. A Microsoft descreve essa cadeia de ataque como uma sequência de redirecionamentos, página de engano visual e um comando malicioso copiado pelo próprio usuário [Microsoft Security].

Em vez do clássico “baixe esse arquivo”, o golpe se apoia na aparência de página de verificação de bot (como checagens de CDN ou proteção anti-robô) e em mensagens de alerta, pressa e urgência. Relatórios recentes mostram o uso dessa técnica em páginas que imitam verificações de navegador, supostos erros de autenticação e até telas falsas de atualização do Windows [Tom’s Guide], [HHS/HC3].

IUAM ClickFix Generator: o kit de phishing pronto para uso

Um dos elementos que popularizou essa técnica é o kit de phishing conhecido como IUAM ClickFix Generator, identificado por pesquisadores de segurança como uma ferramenta que permite criar páginas ClickFix de forma quase “point and click”, reduzindo drasticamente a barreira técnica para criminosos menos experientes [Unit 42 / Palo Alto Networks], [Help Net Security].

De acordo com análises públicas, o IUAM ClickFix Generator permite:

- Personalizar título, domínio, textos e prompts exibidos na página de “verificação”.

- Emular páginas de checagem de tráfego legítimas, como desafios de “sou humano”.

- Detectar sistema operacional da vítima para ajustar automaticamente o comando exibido.

- Usar injeção de área de transferência (clipboard) para copiar o comando malicioso de forma mais “conveniente” ao usuário.

Relatórios indicam que o kit oferece recursos de detecção de sistema operacional e injeção de clipboard, simplificando campanhas multi-plataforma e automatizando o processo de entrega de malware [Broadcom], [BankInfoSecurity].

Do truque de navegador a ecossistema completo de golpes

A técnica ClickFix começou como um golpe de “verificação de navegador”, mas hoje já é tratada como um ecossistema completo de ataques: kits de phishing, serviços de malware-as-a-service e campanhas abusando de SEO, malvertising e sites comprometidos para atrair as vítimas. Pesquisas recentes mostram esse crescimento e a profissionalização do modelo [Revel8], [TechRadar Pro].

Em alguns casos, páginas ClickFix são injetadas em sites legítimos que foram comprometidos, usando JavaScript para substituir o conteúdo original por uma página falsa de verificação, o que torna a fraude ainda mais convincente [Unit 42].

Campanhas recentes usando ClickFix

Diversos relatórios públicos já documentaram o uso real de ClickFix em campanhas ativas:

- Setor hoteleiro: falsas mensagens relacionadas a Booking.com direcionam vítimas para páginas ClickFix que implantam o malware PureRAT e roubam credenciais de sistemas de reservas [The Hacker News].

- Uso de imagens e esteganografia: uma investigação identificou campanhas em que a etapa final do malware é escondida dentro de imagens, entregues após o usuário seguir as instruções ClickFix [Huntress].

- Tela falsa de Windows Update: campanhas recentes exibem uma tela de atualização do Windows em tela cheia, combinando hijacking de tela e ClickFix para convencer o usuário a rodar comandos “críticos” de segurança [Acronis TRU].

- Expansão para múltiplas plataformas: variantes do ataque passaram a mirar macOS, Android e iOS com redirecionamentos em cadeia e downloads automatizados de arquivos maliciosos [TechRadar Pro].

- Atores patrocinados por Estados: grupos como Kimsuky, MuddyWater e APT28 já foram observados adotando a técnica ClickFix em campanhas de espionagem e roubo de dados [TechRadar Pro].

Por que esse novo phishing é tão perigoso?

Alguns fatores tornam esse tipo de golpe particularmente crítico:

- Alta taxa de sucesso: a página parece legítima, com design profissional e elementos conhecidos (verificação de bot, atualização, segurança).

- Participação ativa da vítima: o usuário executa o próprio comando, o que reduz alertas automáticos de muitos sistemas de proteção.

- Multi-plataforma: campanhas recentes já miram Windows, macOS, Android e iOS.

- Automação por kits: ferramentas como o IUAM ClickFix Generator permitem criar campanhas em escala, inclusive para criminosos com pouca habilidade técnica.

- Integração com MaaS: kits e infostealers (Lumma, Rhadamanthys, PureRAT e outros) são plugados nesse modelo, criando cadeias completas de roubo de credenciais e movimentação lateral.

Como reconhecer uma página ClickFix

Alguns padrões ajudam a identificar possíveis golpes ClickFix ou variações semelhantes:

- Página de “verificação de segurança”, “verificação de navegador” ou “atualização crítica” que pede para:

- Copiar e colar um comando em

Win+R, Terminal ou Prompt de Comando. - Executar um arquivo supostamente legítimo baixado naquele momento.

- Copiar e colar um comando em

- Mensagens que misturam termos técnicos com contagem regressiva, senso de urgência ou ameaça de bloqueio imediato.

- URL estranha, encurtador suspeito ou domínio que não condiz com o serviço alegado.

- Página com pouco conteúdo real, mas com destaque exagerado em um botão “Copiar comando” ou “Executar verificação”.

- Uso de vídeos embutidos ensinando o usuário a executar comandos no sistema, algo observado em versões mais recentes do golpe [Tom’s Guide].

Como se proteger

Usuários finais devem evitar executar comandos desconhecidos, especialmente os enviados por páginas ou e-mails. Também é importante desconfiar de qualquer “verificação de segurança” que peça ações no Win+R ou Terminal, acessar serviços digitando o endereço manualmente e manter sistema e navegador sempre atualizados. Em caso de dúvida, fechar a página e buscar o suporte oficial é sempre o caminho mais seguro.

Para empresas, a defesa passa por treinar usuários, monitorar uso suspeito de área de transferência e comandos disparados pelo navegador, acompanhar domínios envolvidos em campanhas ClickFix, integrar IoCs ao SIEM/EDR e aplicar políticas mais rígidas para execução de scripts e privilégios administrativos.

Conclusão

O novo phishing baseado em ClickFix mostra que a fronteira entre técnica de engenharia social e ataque avançado ficou cada vez mais tênue. Com kits como o IUAM ClickFix Generator facilitando a criação de páginas maliciosas, qualquer usuário distraído pode ser induzido a “instalar o próprio malware” achando que está apenas validando o navegador ou aplicando uma atualização.

Para usuários finais, a regra é simples: nunca execute comandos que vierem de páginas web. Para empresas, o desafio é ir além da detecção tradicional de anexos e URLs, incorporando monitoramento de comportamento, treinamento e resposta rápida às novas famílias de campanhas. Ignorar esse tipo de ataque em 2025 é, basicamente, convidar o próximo incidente para dentro da organização.